Les cartes virtuelles : Comment transpose-t-on la carte physique dans un environnement mobile ?

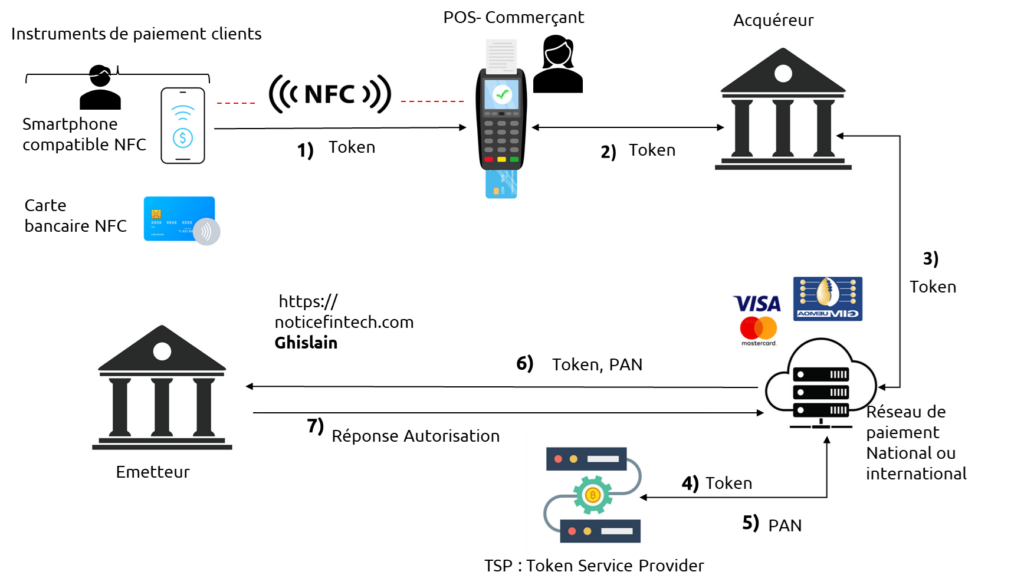

L’évolution des moyens de paiement connaît une transformation majeure avec l’essor des technologies numériques. Cet article explore un aspect fondamental de cette mutation : la virtualisation des cartes de paiement. En s’appuyant sur des mécanismes de substitution sophistiqués, ces technologies visent à transposer la sécurité des transactions physiques par carte dans l’environnement non présentiel.

Nous examinerons plus précisément comment les applications mobiles intègrent et protègent les informations de carte, que ce soit par le biais de données cryptées stockées localement dans un environnement sécurisé du téléphone, ou à travers des solutions basées sur le cloud. Cette transition vers le mobile, désignée sous le terme d’émulation de carte, et notamment l’émulation de carte hôte (HCE), permet ainsi de transformer un simple smartphone en un outil de paiement aussi fiable qu’une carte physique, ouvrant de nouvelles perspectives pour les transactions en ligne et en point de vente.

La carte bancaire physique contient le PAN (Primary Account Number) du titulaire de la carte, ainsi qu’une puce, qui se charge du chiffrement de base, du verrouillage et du déverrouillage des messages, afin que les informations relatives à la transaction puissent être transférées à l’émetteur pour authentification de l’utilisateur et autorisation de la transaction.

Ces informations comprennent aussi le code PIN ou le bloc NIP encodé, ainsi que d’autres informations concernant le titulaire de la carte. Dans un environnement mobile, on remplace la notion de carte par la notion d’élément sécurisé (SE). C’est un microcontrôleur doté d’une puce pouvant agir comme une carte de paiement virtuelle.

Il contient en particulier les informations confidentielles de la carte et de son titulaire, dont le numéro de compte primaire (PAN – primary account number), ainsi qu’une application pour exécuter les fonctions de chiffrement. Il mémorise notamment le registre privé permettant de transférer les informations en toute sécurité entre l’élément sécurisé et l’émetteur de la carte, de manière confidentielle et inviolable.

Mais dans un environnement mobile, la carte physique n’existe plus, nous avons maintenant plus de choix en matière d’emplacement pour l’élément sécurisé. Il peut être placé dans l’équipement lui-même, et peut être en particulier intégré à la carte SIM de l’opérateur mobile.

Et c’est cette option que les opérateurs mobiles vont avoir tendance à utiliser pour leur élément sécurisé. L’élément sécurisé peut également être installé dans le téléphone lui-même, comme Apple Pay. Mais il peut également se trouver dans le cloud, plutôt que dans le téléphone. C’est cette approche que Google Android a choisie, et qui est appelée émulation de carte d’hôte (HCE – host card emulation).

Quelle est donc la différence entre des éléments sécurisés basés sur un appareil et basés sur cloud ?

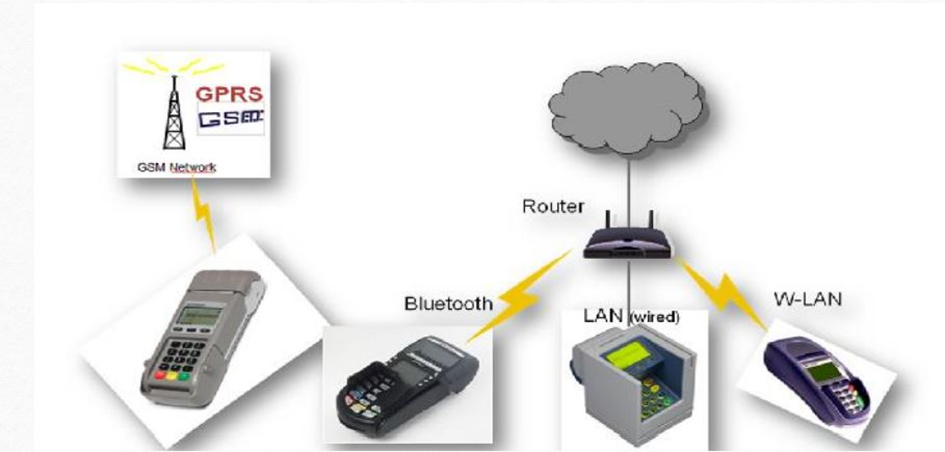

Supposons un téléphone montrant l’élément sécurisé séparément, qui peut être un élément amovible du téléphone, (comme la carte SIM de l’opérateur ou une carte micro-SD), ou qui peut être intégré au téléphone lui-même. On peut également voir le système d’exploitation séparé qui gère le reste des fonctions du téléphone.

Admettons qu’avec ce téléphone, nous voulions effectuer une transaction avec le terminal au point de vente de ce marchand. Le téléphone et le point de vente vont communiquer via le protocole de communications en champ proche (NFC – Near Field Communications).

Le contrôleur NFC gère le flux d’information via le PDV du marchand et, dans le cas d’un élément sécurisé basé sur l’appareil, va transférer cette communication directement à une application de paiement, sans passer par le système d’exploitation de l’appareil, réduisant ainsi le risque d’infractions à la sécurité.

L’application de paiement se trouvant dans l’élément sécurisé contient le numéro de compte primaire, mais également les verrous et les clés de chiffrement qui seront utilisés pour exécuter le chiffrement de bout en bout avec le prestataire de paiement.

Les informations sont ainsi transférées de manière confidentielle et sans risque de manipulation entre l’élément sécurisé et le prestataire de paiement. Dans le cas d’un élément sécurisé basé en nuage avec émulation de carte d’hôte, le contrôleur NFC contourne l’élément sécurisé et transfère les informations du canal NFC à une application de paiement se trouvant dans le système d’exploitation de l’appareil. L’environnement est moins sécurisé car il se trouve en logiciel au lieu d’être intégré à l’équipement.

Dans le cas de l’émulation de carte d’hôte, le numéro de compte primaire et la clé de paiement ne se trouvent pas dans l’application, mais quelque part dans le cloud dans un serveur sécurisé de Google. Il faut cependant que l’application de paiement se trouvant dans le système d’exploitation du téléphone puisse se rapporter à ce numéro de compte primaire et profiter de la sécurité du chiffrement en nuage.

Elle opère avec le cloud grâce à une clé de chiffrement séparée, représentée ici par les clés noires, qui va établir des communications sécurisées entre le système d’exploitation du téléphone et le cloud. L’identifiant est à usage unique et sera mis à jour à chaque fois qu’une transaction est effectuée.

En cas d’atteinte à la sécurité du téléphone, vous ne recevrez la clé de chiffrement que pour une seule transaction et vous n’aurez pas accès au numéro de compte primaire lui-même ou aux clés de chiffrement du paiement. Celui-ci peut être encodé de manière sécurisée avec une authentification appropriée avant d’être renvoyé au prestataire de paiement.

Quels sont les avantages de ces mécanismes ?

L’utilisation de l’élément sécurisé, représentée par la ligne en bleu, rend la sécurisation de la transaction plus facile, car toute la sécurité est basée sur une puce qui peut être fournie et gérée indépendamment du téléphone lui-même. Ce système peut fonctionner hors ligne et est plus rapide, car il n’a pas besoin d’accéder au nuage en permanence pour authentifier l’utilisateur et autoriser les transactions.

Mais la ligne en rouge, qui correspond à l’émulation de carte d’hôte, est plus facile à fournir car vous n’avez pas à vous assurer que chaque utilisateur dispose de sa propre clé de paiement dans le téléphone lui-même. Elle peut également être utilisée par des tiers n’ayant pas accès aux éléments sécurisés de l’appareil, que ceux-ci se trouvent dans la carte SIM ou sur le téléphone.

Qu’est-ce que cela signifie ?

Les éléments sécurisés sont les bastions de la sécurité d’un environnement mobile, car c’est là que les informations confidentielles de la carte et du titulaire de la carte sont conservées, et c’est également là que se trouvent les clés de chiffrement et les verrous nécessaires pour assurer que les informations de la transaction ne sont pas piratées. Le contrôle au niveau des éléments sécurisés constitue donc la pierre d’angle de l’offre de services de paiement mobile.

Celui qui dispose d’un accès à cet élément sécurisé possède un avantage en matière de configuration d’un service de paiement. Cela engendre donc un bras de fer entre les opérateurs mobiles, les fabricants d’appareils et les acteurs de l’Internet autour du contrôle de l’élément sécurisé. Et c’est pour cela que nous avons tellement d’emplacements possibles pour l’élément sécurisé.